Во всем мире растет число объединённых систем ОТ и ИТ, что чаще всего объясняется необходимостью в повышении операционной эффективности бизнеса. Например, SCADA система теперь не просто управляет добычей и транспортировкой нефти, но и предоставляет необходимые данные для систем расчета ценообразования товаров и выставления счетов.

Сбор и обработка большого объема данных позволяет компаниям с большей точностью прогнозировать не только объемы добычи и производства нефти, но и ожидаемые доходы в будущем. Однако, интеграция систем ОТ и ИТ приносит не только преимущества. К недостаткам таких систем можно отнести повышенную вероятность возникновения кибератак на системы безопасности ОТ.

Еще больше усугубляет эту сложную проблему использование устаревшего ПО. Об этом можно узнать из интервью генерального директора IDC Taiwan в видео Security Talks Episode 3. Хакеры могут воспользоваться уязвимостями Windows и атаковать недостаточно защищенные системы.

Поскольку в системах ОТ возникает все больше инцидентов, связанных с кибербезопасностью, владельцы предприятий и регулирующие органы стремятся найти решения, которые повысят уровень промышленной кибербезопасности и позволят предприятиям нормально функционировать.

В этой статье мы расскажем о концепции Defense-in-depth или глубокой многоуровневой защите, которая позволяет предприятиям использовать существующую сетевую инфраструктуру для построения сетевой защиты, а также обсудим особенности промышленных систем предотвращения вторжений.

Концепция многоуровневой безопасности

Чтобы повысить уровень кибербезопасности важно понимать, как различные промышленные системы обмениваются данными внутри инфраструктуры и как они связаны с ИТ системами. В самом идеальном сценарии каждая система вплоть до отдельного модуля должна быть отделена от других и иметь свою политику безопасности, которая обеспечивает фильтрацию трафика, аутентификацию и авторизацию пользователей. Однако создание таких политик безопасности между каждым устройством становится нереальной задачей, поскольку требует значительных затрат и часто негативно сказывается на эффективности работы сетевых коммуникаций. Именно поэтому инженеры по кибербезопасности рекомендуют разделить ОТ систему на несколько основных зон с различными политиками безопасности, что позволит найти оптимальный баланс между расходами и приемлемым уровнем риска.

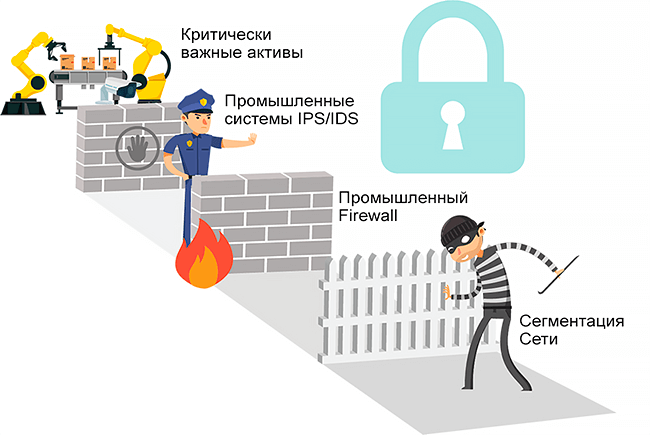

Пример построения многоуровневой границы безопасности для защиты производственных линий от различных киберинцидентов.

Подход Defense-in-depth рекомендован стандартом кибербезопасности IEC 62443, который широко используется в различных отраслях промышленности и обеспечивает непрерывность выполнения технологических процессов.

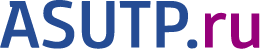

Обеспечение безопасности критически важных активов является одной из самых важных задач на предприятии, потому что они выполняют основную роль в бизнесе. Исходя из этого целесообразно принять дополнительные меры по обеспечению безопасности, например, установить несколько уровней защиты, чтобы лучше обезопасить критически важные активы.

Концепция безопасности Defense-in-depth основана на создании нескольких уровней защиты для повышения безопасности всей системы.

Как построить многоуровневую систему безопасности

Существует несколько подходов для построения многоуровневой системы безопасности, рассмотрим основные из них.

Сегментация сети на физическом уровне

При физической сегментации сети у нас есть 2 физически изолированных друг от друга сети. Это позволяет обеспечить хороший уровень безопасности, однако, на современных предприятиях такое решение все труднее организовать из-за возрастающих требований бизнеса и сложности эксплуатации.

Сегментация каналов передачи данных (OSI уровень 2/3)

Поскольку промышленные системы управления могли быть построены несколько десятилетий назад, то одним из основных требований при построении системы безопасности является возможность использования существующей инфраструктуры. Одним из часто применяемых подходов для разделения каналов передачи данных — это настройка виртуальной локальной сети (VLAN), которая является одной из встроенных функций управляемых Ethernet коммутаторов.

Некоторые Ethernet коммутаторы имеют встроенную функцию для создания списков управления доступа (ACL) на уровне портов, что может повысить уровень безопасности VLAN по мере поступления данных на коммутатор. Альтернативным решением является развертывание нескольких межсетевых экранов, особенно когда необходимо работать с трафиком в сетях третьего уровня.

Сегментация сетей на уровне проверки пакетов (OSI уровень 4-7)

Дальнейшая сегментация сети может быть основана на глубокой проверке пакетов (DPI). DPI обеспечивает детальный контроль над сетевым трафиком и помогает фильтровать промышленные протоколы в соответствии с установленными требованиями. Например, в одной сети работает несколько устройств, которые имеют возможность общаться друг с другом. Однако может существовать такой сценарий, когда контроллер должен общаться с роботизированной рукой только в определенное время. Вот тут технология DPI поможет инженерам настроить глубокие политики безопасности, разрешить выполнять команды чтения/записи в определённое время или запретить трафик с других направлений.

Микросегментация сети

В некоторых ситуациях необходима дополнительная защита критически важных активов, и одним из способов достижения этой цели является применение микросегментации сети и установки системы предотвращения вторжений IPS. Микросегментация сети особенно подходит для промышленных сетей, когда нужно дополнительно защитить небольшой участок подсети.

Еще одним преимуществом такого подхода является наличие в IPS функции виртуального исправления уязвимостей, что исключит риск использования уже известных уязвимостей. Например, некоторые объекты могут работать под управлением Windows XP, для которой Microsoft уже больше не выпускает обновления безопасности. На таком объекте, даже несмотря на наличие известных уязвимостей, обновление системы безопасности может оказаться нецелесообразным.

Безопасный удаленный доступ

По мнению экспертов по кибербезопасности, плохо настроенные протоколы удаленного доступа используют для распространения вредоносных программ или осуществления несанкционированной деятельности. Поскольку удаленные подключения становятся все более распространенными из-за необходимости повышения эффективности работы и необходимости быстрого устранения неполадок, неудивительно, что о создании границ безопасности между объектами говорят всё чаще. Вместо использования программного обеспечения для создания удаленного доступа, специалисты настоятельно рекомендуют создавать VPN-туннели для обеспечения надежного функционирования механизмов контроля доступа.

Типичные сценарии

Промышленное производство

Различные производственные сети должны быть правильно сегментированы для обеспечения безопасности всей системы. Кроме того, для обеспечения доступности и непрерывности работы системы управления необходимо предусмотреть возможность резервирования сети. Пример такой схемы представлен на рисунке ниже.

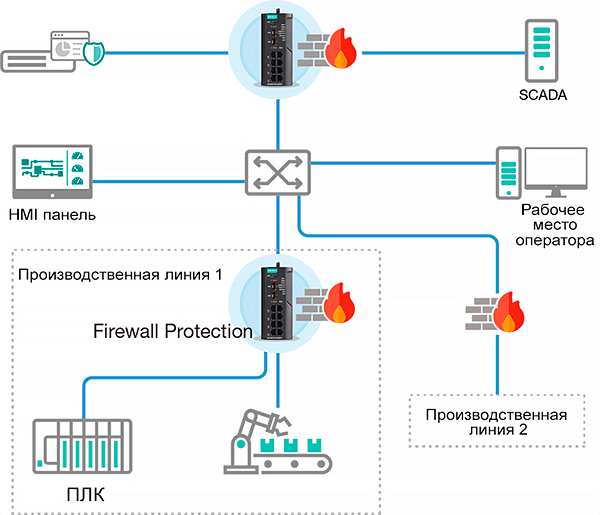

Безопасный мониторинг на подстанции

Энергосистеме, охватывающей огромную территорию, просто необходимы сертифицированные по стандарту МЭК 61850 VPN-решения для мониторинга удаленных интеллектуальных электронных устройств (ИЭУ). Кроме этого, на подстанции должно быть развернуто несколько уровней защиты для обеспечения кибербезопасности и предотвращения потери доступа к объекту.

Можно ли все требования совместить в одном устройстве?

Одним из вариантов такого устройства можно считать EDR-G9010. Он представляет собой универсальный межсетевой экран с функциями NAT, VPN, коммутатора и маршрутизатора. Применение EDR-G9010 не только поможет повысить уровень кибербезопасности, но и позволит использовать уже существующую сетевую инфраструктуру.